目录

- 为什么选择 Burp Suite?

- Burp Suite 核心组件简介

- 实战:使用 Burp Suite 进行网站扫描(Pro/Community 版)

- 高级扫描技巧与最佳实践

- 解读扫描报告

- 重要注意事项与免责声明

为什么选择 Burp Suite?

Burp Suite 是一款功能强大的集成化渗透测试平台,被誉为 Web 安全测试的“瑞士军刀”,它之所以是扫描网站的首选工具,原因如下:

(图片来源网络,侵删)

- 集成化平台:集成了代理、爬虫、入侵者、扫描器、重放器等多种工具,所有功能无缝协作。

- 高度可定制:无论是扫描范围、扫描策略,还是攻击载荷,都可以进行精细化的配置。

- 手动与自动化结合:它不仅是一个自动化的扫描器,更是一个强大的手动测试平台,你可以手动拦截、修改和重发请求,让扫描更智能、更深入。

- 强大的代理功能:通过设置代理,你可以截获客户端和服务器之间的所有 HTTP/S 流量,这是发现业务逻辑漏洞的关键。

- 活跃的社区和丰富的插件:拥有庞大的用户社区和扩展市场(BApp Store),可以不断获得新的功能和漏洞检测模块。

Burp Suite 核心组件简介

在开始扫描前,你需要了解几个核心组件:

- Proxy (代理):你的浏览器流量通过 Burp 转发,你可以在这里查看、拦截、修改任何你发出的请求,这是所有工作的基础。

- Scanner (扫描器):自动化漏洞检测引擎,它会主动分析网站,寻找已知的漏洞,这是我们本次教程的重点。

- Spider (爬虫):自动化的网站内容发现工具,它会根据初始 URL 递归地发现网站的其他页面、目录、参数和功能,一个全面的爬虫结果是高效扫描的前提。

- Intruder (入侵者):自动化攻击工具,用于进行暴力破解(如密码、用户名)、模糊测试(如 SQL 注入、XSS)等,通常在手动发现可疑点后使用。

- Repeater (重放器):手动修改和重发请求的工具,当你拦截到一个请求后,可以将其发送到这里,随意修改参数,然后点击 "Go" 发送,观察服务器响应。

实战:使用 Burp Suite 进行网站扫描

这里我们以最常用的 Burp Suite Community (社区版) 和 Professional (专业版) 为例,进行一次完整的网站扫描流程。

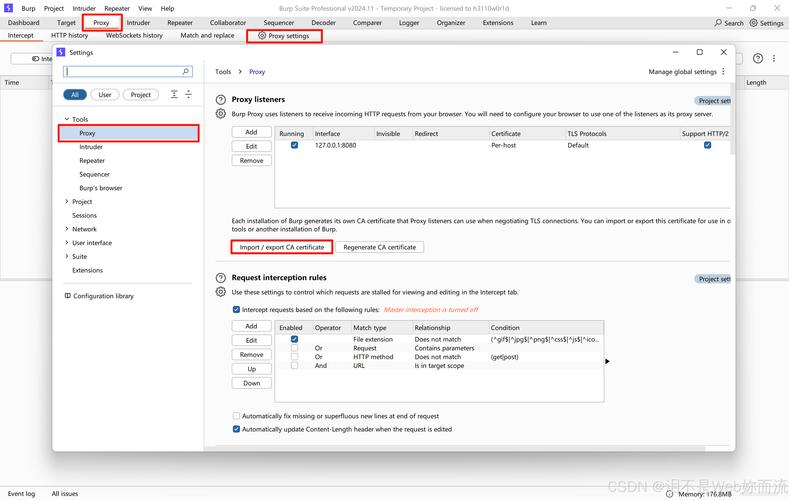

第一步:配置浏览器代理

这是最关键的一步,让 Burp 能够“听到”你浏览器的所有对话。

-

启动 Burp Suite:打开你的 Burp Suite。

(图片来源网络,侵删)

(图片来源网络,侵删) -

配置监听:

- 进入

Proxy->Options选项卡。 - 在

Proxy Listeners部分,确保监听器是开启的(绿色对勾)。 - 默认情况下,它会监听

0.0.1:8080。

- 进入

-

配置浏览器:

- Firefox:

设置->网络设置->设置...-> 手动配置代理,HTTP 代理填0.0.1,端口填8080,勾选“对所有协议使用相同代理”。 - Chrome:

- Windows: 创建一个快捷方式,在“目标”栏末尾加上

--proxy-server=127.0.0.1:8080。 - macOS: 终端输入

open -n -a "Google Chrome" --args --proxy-server=127.0.0.1:8080。

- Windows: 创建一个快捷方式,在“目标”栏末尾加上

- 注意: 访问

https网站时,浏览器会提示证书不安全,你需要安装 Burp 的根证书才能解密 HTTPS 流量。- 在 Burp 的

Proxy->HTTP history或Intercept标签页,点击浏览器弹出的“不安全”提示,通常会有一个链接让你下载并安装 Burp 的 CA 证书。

- 在 Burp 的

- Firefox:

第二步:爬取目标网站

在扫描之前,先让 Burp 了解网站的全貌。

-

将目标加入范围:

(图片来源网络,侵删)

(图片来源网络,侵删)- 进入

Target->Scope选项卡。 - 点击

Add,输入你要扫描的目标域名,*.example.com,这可以防止 Burp 跑偏去扫描其他无关网站。

- 进入

-

启动爬虫:

- 进入

Target->Spider选项卡。 - 在

Spider子标签页,点击Add,输入你要爬取的起始 URL(http://example.com)。 - 点击

Start scanning,Burp 会开始自动爬取网站,发现链接、表单、参数等。 - 你可以在

Spider->Options中配置爬虫的深度、速度等。

- 进入

第三步:运行主动扫描

网站的大致结构已经被爬虫掌握了,可以启动扫描器了。

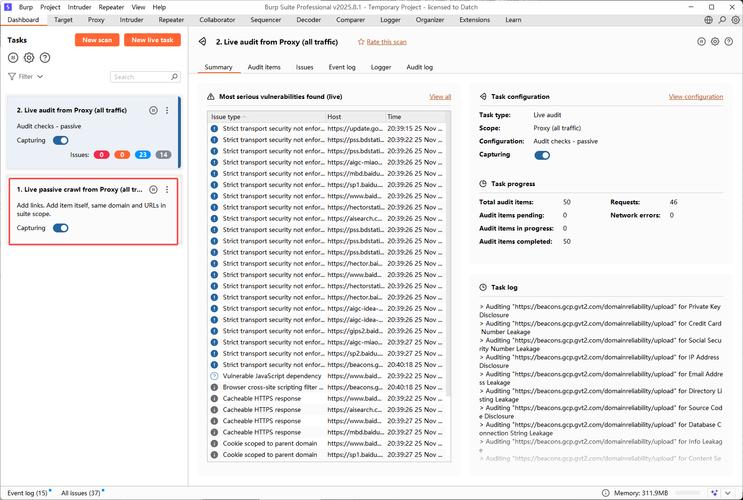

对于 Burp Suite Professional 用户:

-

选择扫描目标:

- 进入

Scanner->Scan Queue选项卡。 - 点击

New Scan。 - 在弹出的窗口中,输入你要扫描的目标 URL,你也可以从

Target->Site map中选择一个或多个节点,然后右键选择Active scan。

- 进入

-

配置扫描策略:

- 在

New Scan窗口中,点击Scan policy。 - 策略是扫描的核心,你可以在这里精细控制扫描器的行为:

Host Settings: 控制对单个主机的扫描线程、超时时间等。Request Handling: 控制如何处理重定向、认证等。Scanner Checks: 这里最重要! 你可以勾选或取消勾选具体的漏洞检测模块,如果你只想测 SQL 注入,就只勾选SQL injection,这可以大大提高扫描效率。Filtering: 设置哪些路径或参数不进行扫描(排除误报或已知安全的区域)。

- 在

-

开始扫描:

- 配置好策略后,点击

Start Scan。 - 扫描过程会显示在

Scanner->Active Scans列表中,你可以看到扫描进度、已发现的问题数等。

- 配置好策略后,点击

对于 Burp Suite Community 用户:

社区版的扫描器功能有限,它只能被动扫描,这意味着它不会主动去攻击网站,而是在你通过代理浏览网站时,自动分析你访问过的页面。

- 被动扫描会自动进行:只要你配置好代理并浏览了网站,

Scanner->Passive Scans标签页就会自动开始记录和分析。 - 查看结果:扫描完成后,你可以在

Issues标签页查看所有被动扫描发现的问题,虽然不如主动扫描全面,但对于快速发现低垂的果实(如信息泄露、旧版本软件等)非常有用。

高级扫描技巧与最佳实践

- 手动先行,自动后行:最好的扫描流程是:先用爬虫和手动探索(通过 Proxy 和 Repeater)理解网站的业务逻辑,然后针对性地配置扫描策略,再运行主动扫描,这能避免大量误报,并发现更深层次的漏洞。

- 合理使用 Scope:始终设置好扫描范围,这是对自己和目标负责。

- 分块扫描:对于大型网站,可以分模块、分页面进行扫描,这样更容易定位问题。

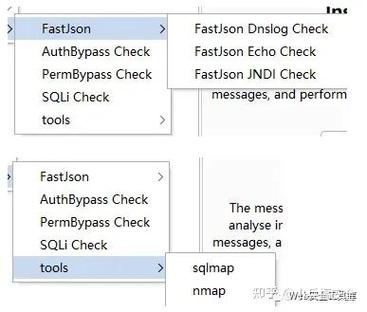

- 结合 Intruder:当扫描器在某个参数(如

search.php?q=...)上标记为 "Potential"(潜在漏洞)时,可以手动将这个请求发送到Intruder,使用更复杂的Payload(如 SQLMap 集成的 Payload)进行精确验证。 - 定期更新:Burp Suite 会定期更新其漏洞库和功能,保持最新版本可以获得最好的检测效果。

解读扫描报告

扫描完成后,最重要的就是解读 Issues 标签页中的结果。

- Severity (严重性):

- Critical (高危): 可直接导致服务器沦陷、数据泄露的漏洞,如远程代码执行、SQL 注入获取服务器权限。

- High (高危): 严重的安全问题,如管理员密码重置漏洞、越权访问。

- Medium (中危): 有一定利用难度但危害较大的问题,如存储型 XSS、CSRF。

- Low (低危): 利用条件苛刻或危害较小的问题,如反射型 XSS、信息泄露。

- Information (信息): 不是漏洞,但可能对攻击者有帮助的信息,如服务器版本、技术栈等。

- Confidence (置信度):

- Certain (确定): Burp 非常确定这是一个漏洞。

- Firm (很可能): 很可能是一个漏洞。

- Tentative (可能): 可能是一个漏洞,需要进一步验证。低置信度的结果往往是误报。

- Issue Detail (问题详情): 描述了漏洞的具体位置和原因。

- HTTP History (历史记录): 提供了触发该漏洞的原始 HTTP 请求和响应,方便你复现和分析。

- Remediation (修复建议): 提供了如何修复这个漏洞的建议。

处理结果:

- 优先处理高危和高置信度的问题。

- 对于低置信度或 Tentative 的问题,务必手动验证,将其发送到

Repeater或Intruder确认是真实漏洞还是误报。 - 根据 Issue Detail 和 Remediation 编写最终的渗透测试报告。

重要注意事项与免责声明

- 授权!授权!授权!:在你对任何不属于你的网站进行扫描之前,必须获得该网站所有者的明确书面授权。 未经授权的扫描是违法行为。

- 负责任地披露:如果你发现了真实的安全漏洞,应通过负责任的披露渠道(如厂商的漏洞奖励计划)报告给对方,而不是直接公开或进行恶意利用。

- 扫描对目标有影响:主动扫描会产生大量流量,可能会对性能较低的服务器造成压力,甚至导致服务暂时不可用,请选择在非业务高峰期进行扫描,并告知对方。

- Burp 不是万能的:它是一个强大的工具,但无法替代渗透测试人员的智慧和经验,最顶尖的漏洞(如 0-day、复杂的业务逻辑漏洞)往往需要手动挖掘。

希望这份详细的教程能帮助你上手 Burp Suite!祝你扫描顺利,安全地发现和修复漏洞。